- Azure ADエンタープライズ アプリケーション追加と構成

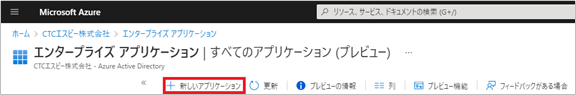

Azure ADに管理者でログインし、”エンタープライズ アプリケーション”をクリックします。

「+新しいアプリケーション」をクリックします。

検索ボックスに「Miro」と入力し「Miro(formerly RealtimeBoard)」を選択し、画面下部にある「作成」ボタンをクリックしてアプリを追加します。

Miroアプリケーションの「ユーザーとグループ」をクリックし、エンタープライズアプリケーションにユーザを割り当てます。

画面上部の「+ユーザーまたはグループの追加」をクリックします。

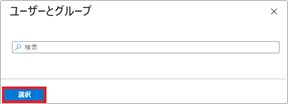

ユーザーとグループの下の「選択されていません」をクリックしSSO対象のユーザー/グループを選択します。その後「選択」ボタンをクリックします。

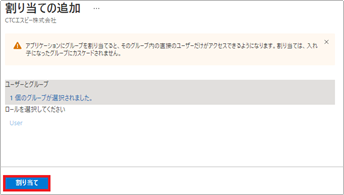

「割り当て」をクリックし、割り当てを追加します。

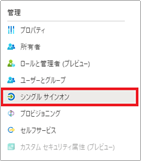

Miroアプリケーションの「シングル サインオン」をクリックし、シングルサインオンの設定を行います。

シングル サインオン方式の選択にて、「SAML」をクリックします。

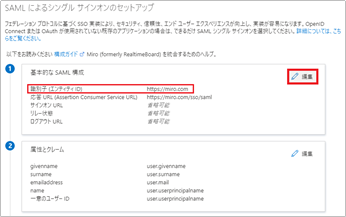

「基本的なSAML構成」及び「属性とクレーム」が設定されていることを確認します。

Miroは、GivenName、 Surname、DisplayName、およびProfilePictureを受け入れます。その他の属性はSSO経由ではサポートされていませんが、SCIM経由で転送できます。

重要:すべての設定後にSSOログインが失敗した場合は、識別子(エンティティID)をhttps://miro.comからhttps://miro.com/に変更し動作するかご確認ください。

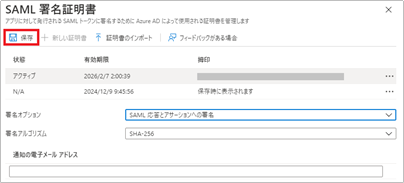

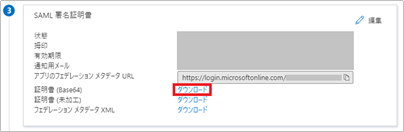

SAML署名証明書の「編集」をクリックし証明書を作成します。

「+新しい証明書」をクリックします。

「SAMLアサーション」または「SAML応答とアサーション」を選択し「保存」をクリックします。

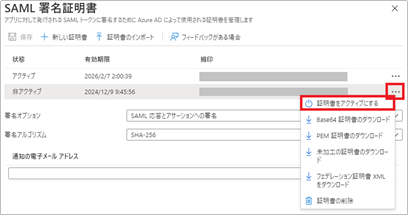

作成した証明書のオプション「…」をクリックし、「証明書をアクティブにする」をクリックします。

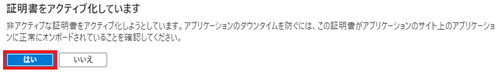

確認画面が表示されますので、「はい」をクリックします。

作成した証明書がアクティブになっていることを確認し、「証明書(Base64)」をクリックし証明書をダウンロードします。

ログインURLを記録します。

これでAzure AD側での設定作業は完了となります。次はMiro側の設定作業になります、Miroアカウントの設定をご確認ください。